Antwort Wie funktionieren Sicherheitszertifikate? Weitere Antworten – Wie funktioniert ein SSL-Zertifikat

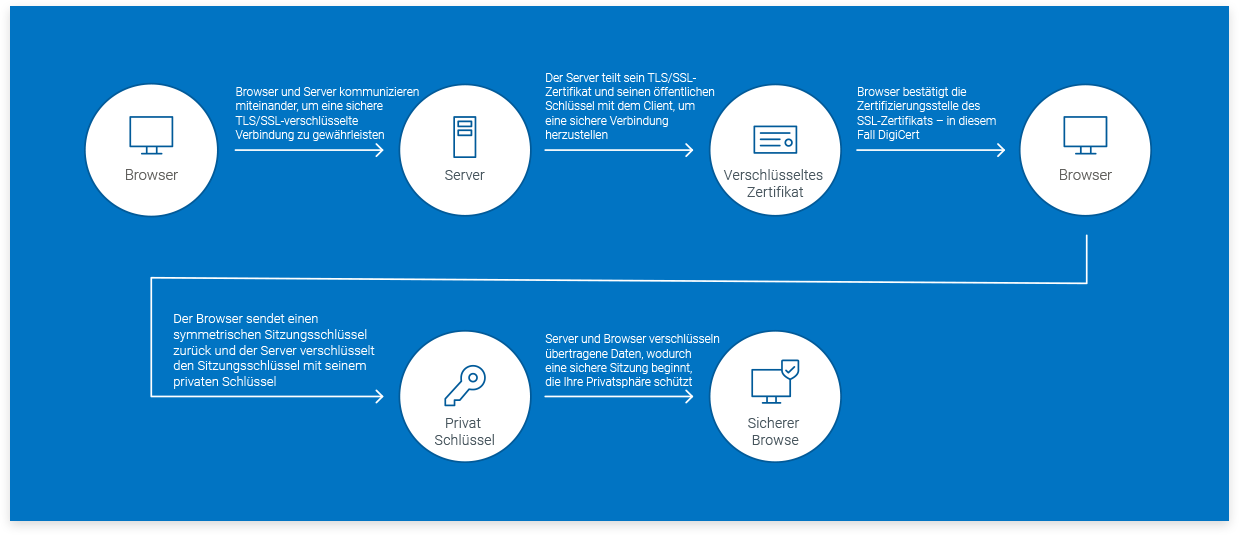

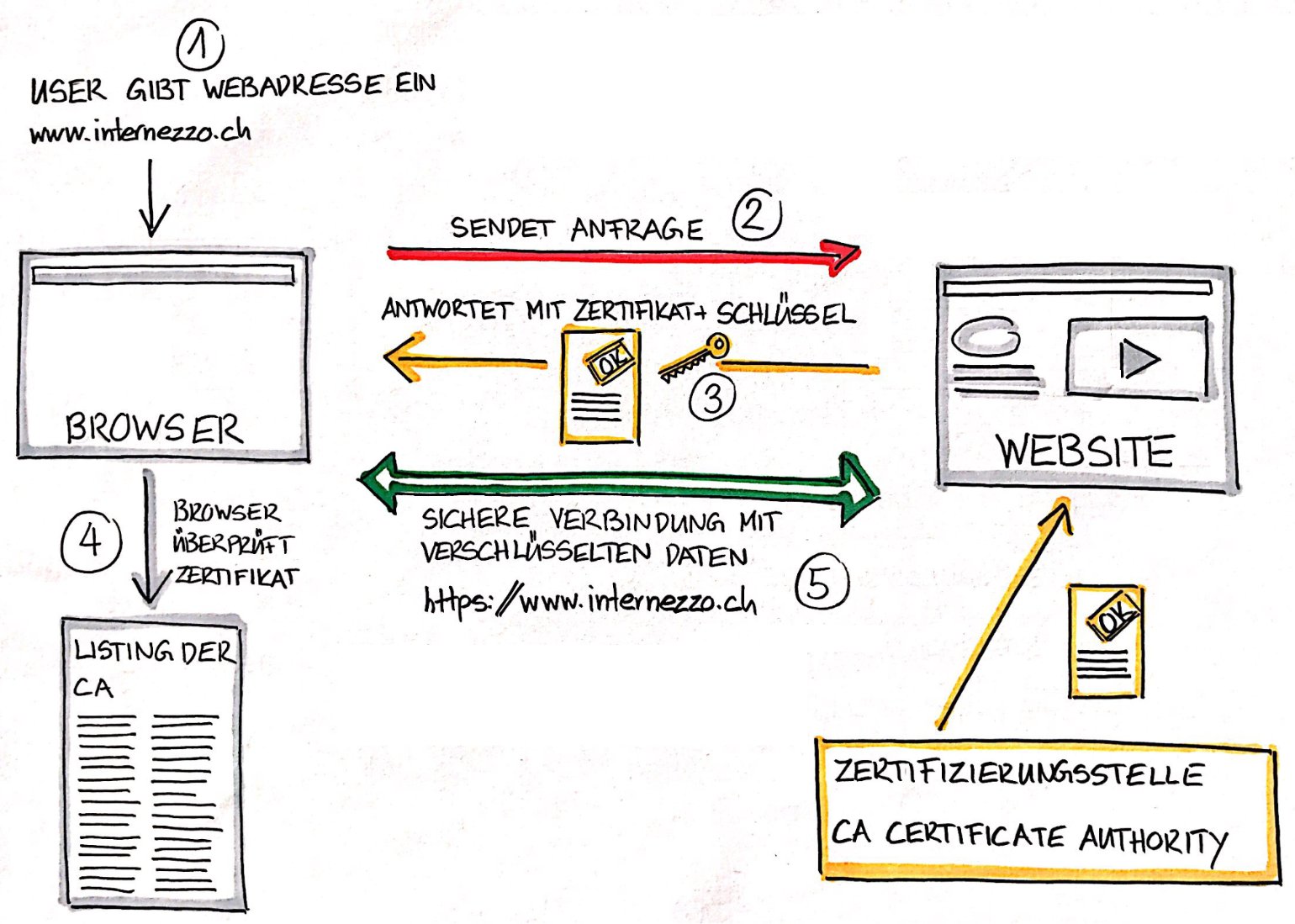

SSL-Zertifikate verfügen über ein Schlüsselpaar: einen öffentlichen und einen privaten Schlüssel. Zusammen ermöglichen die beiden Schlüssel eine verschlüsselte Verbindung. Das Zertifikat enthält außerdem ein „Subject“; das ist die Identität des Eigentümers des Zertifikats bzw. der Website.So funktioniert die zertifikatsbasierte Authentifizierung

- Ein Benutzer stellt eine Anfrage für den Zugriff auf eine geschützte Ressource.

- Der Server legt dem Browser sein Zertifikat vor, und der Browser validiert das öffentliche Zertifikat.

- Der Server fordert den Benutzer auf, sich zu authentifizieren.

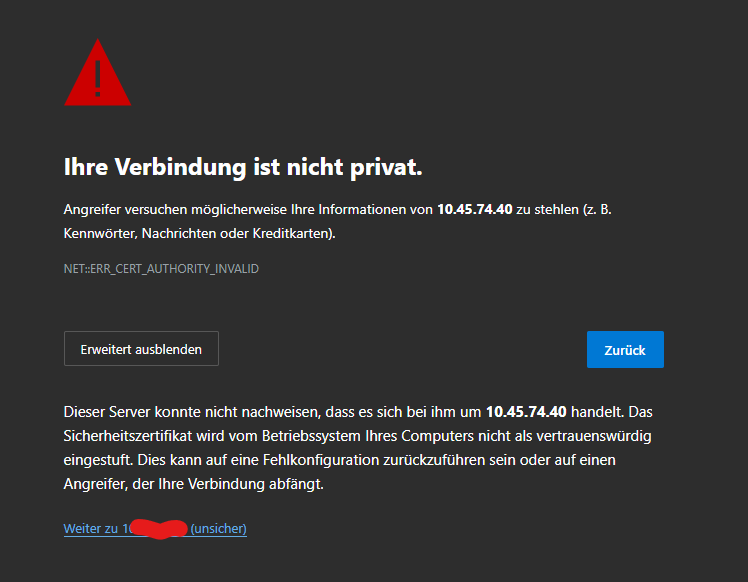

Ein Sicherheitszertifikat hilft Firefox bei der Beurteilung, ob es sich bei der Webseite, die Sie gerade besuchen, auch um diejenige handelt, für die sie sich ausgibt.

Wie funktioniert ein Server Zertifikat : Der Server sendet eine Kopie seines SSL-Zertifikats. Ihr Browser überprüft das SSL-Zertifikat und entscheidet, ob er der Website vertrauen kann. Wenn dies der Fall ist, übermittelt Ihr Browser dieses Vertrauen an den Webserver.

Wie funktioniert SSL und TLS

TLS verschlüsselt sowohl HTTP-Daten, die Benutzer an eine Website senden (durch Klicken, Ausfüllen von Formularen usw.), als auch die HTTP-Daten, die Websites an Benutzer senden. Verschlüsselte Daten müssen vom Empfänger mit einem Schlüssel entschlüsselt werden.

Wie prüft der Browser ein Zertifikat : Ob ein Zertifikat echt und Ihre Verbindung sicher ist, überprüft Ihr Browser für Sie. Stellen Sie zunächst sicher, dass Sie über SSL oder TLS mit WEB.DE verbunden sind. Das erkennen Sie am Protokoll "https" in der Adresszeile Ihres Browsers. Links neben der Adresszeile finden Sie bei sicheren Verbindungen ein Schloss.

Die Authentifizierung ist der Prozess der Überprüfung der Identität eines registrierten Benutzers, bevor der Zugriff auf die geschützte Ressource erlaubt wird. Bei der Autorisierung wird überprüft, ob dem authentifizierten Benutzer die Erlaubnis erteilt wurde, auf die angeforderten Ressourcen zuzugreifen.

Authentifizierung erfolgt in der Regel durch die Überprüfung eines Passworts, eines Hardware-Tokens oder einer anderen Information, die die Identität nachweist.

Welche Sicherheitszertifikate gibt es

IT-Security-Zertifizierung für Spezialist:innen

- Cyber Security Practitioner.

- CompTIA Security+

- CEH (EC-Council Certified Ethical Hacker)

- CompTIA CySA+

- CompTIA PenTest+

- CompTIA CASP+ Advanced Security Practitioner.

- Certified Information Systems Auditor (CISA Zertifikat)

- (ISC)2 CISSP.

Zertifikate bieten Dir als erfahrener Anleger gewisse Vorteile: Investmentstrategien – Du kannst eine Vielzahl von Anlagestrategien verfolgen. Beispielsweise kannst Du mit Zertifikaten auf steigende, fallende oder auch sich seitwärts entwickelnde Kurse der unterschiedlichsten Basiswerte setzen.Was ist TLS (Transport Layer Security) TLS ist ein Sicherheitsprotokoll, das bei der Internetkommunikation für Datenschutz und Integrität sorgt. Die Implementierung von TLS ist ein Standardverfahren zur Erstellung sicherer Webanwendungen.

SSL ist jedoch eine ältere Technologie, die einige Sicherheitslücken enthält. Transport Layer Security (TLS) ist die aktualisierte Version von SSL, die bestehende SSL-Sicherheitslücken behebt. TLS authentifiziert effizienter und unterstützt weiterhin verschlüsselte Kommunikationskanäle.

Wie prüfe ich ein Zertifikat : Wie kann ich das Zertifikat überprüfen

- Für den Bundesanzeiger: www.bundesanzeiger.de.

- Für die Publikations-Plattform: publikations-plattform.de.

- Für das Unternehmensregister: www.unternehmensregister.de.

Was überprüft ein Browser wenn eine sichere Verbindung : Achten Sie auf die Adresszeile im Internetbrowser. Bei einer sicheren Verbindung steht dort „https“ statt „http“. Außerdem weist Sie der Internetbrowser durch das Symbol eines Schlosses in der Adresszeile auf eine verschlüsselte und damit sichere Verbindung hin.

Welche Möglichkeiten der Authentifizierung gibt es

Beispiele für Authentifikation anhand von biometrischen Merkmalen:

- Fingerabdruck.

- Gesichtserkennung.

- Tippverhalten.

- Stimmerkennung.

- Iriserkennung.

- Retinamerkmale (Augenhintergrund)

- Handschrift (Unterschrift)

- Handgeometrie (Handflächenscanner)

Funktionsweise der einzelnen Authentifizierungsmethoden

| Methode | Primäre Authentifizierung | Sekundäre Authentifizierung |

|---|---|---|

| Authenticator Lite | Nein | MFA |

| Passkey (FIDO2) | Ja | MFA |

| Zertifikatbasierte Authentifizierung | Ja | MFA |

| OATH-Hardwaretoken (Vorschau) | Nein | MFA und SSPR |

Funktionsweise der einzelnen Authentifizierungsmethoden

| Methode | Primäre Authentifizierung | Sekundäre Authentifizierung |

|---|---|---|

| Microsoft Authenticator (kennwortlos) | Ja | Nein* |

| Authenticator Lite | Nein | MFA |

| Passkey (FIDO2) | Ja | MFA |

| Zertifikatbasierte Authentifizierung | Ja | MFA |

Was bringt mir ein Zertifikat : Das klassische Zertifikat dient als Nachweis über den Erwerb bestimmter Kompetenzen sowie als Qualitätsnachweis, dass Fähigkeiten und Kenntnisse gemäß klar definierter Vorgaben erworben wurden.